Кто обеспечит безопасность Интернету вещей?

Аналитики прогнозируют, что в 2020 году в 30% домохозяйств США будет насчитываться как минимум по одному подключенному устройству. Попытки хакеров найти в сети незащищенные IoT-устройства за последнее время увеличились в 30 раз. Минюст и департамент национальной безопасности США видят в IoT источники дестабилизации политической и экономической ситуации. Эксперты по информационной безопасности считают, что государству необходимо регулировать этот рынок, так как сами производители не заботятся об обеспечении безопасности своих устройств.

Как растет рынок Интернета вещей

В доме каждой среднестатистической семьи к 2022 году будет насчитываться около 500 умных устройств, прогнозировали аналитики Gartner в сентябре 2014 года. Аналитики IDC давали более скромные оценки рынка: 30% домохозяйств в США к 2020 году будут иметь как минимум одно устройство/сенсор домашней автоматизации или мониторинга безопасности, работающее в Интернете.

По данным AT&T, за последние три года число попыток сканирования IoT-девайсов на наличие уязвимостей увеличилось в 30 раз.

Несмотря на это, рынок IoT-оборудования продолжает бурно расти.

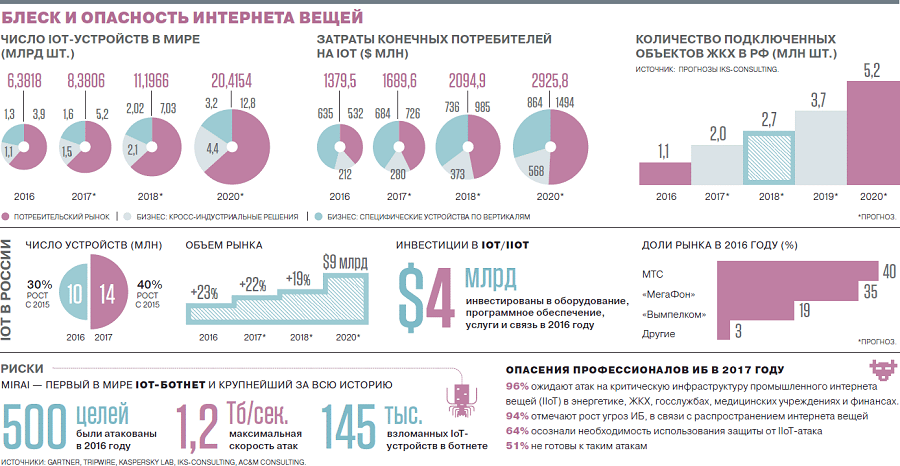

Так, осенью 2016 года AC&M Consulting опубликовала отчет, согласно которому в России количество M2M и IoT-устройств в России превысило 10 млн. Темп прироста количества устройств в 2016 составлял 30%, а в 2017 году, как ожидается, вырастет еще на 40%. Транспорт и розничная торговля, а также ЖКХ и энергетика – ведущие отрасли по внедрению M2M и IoT-устройств.

Источник: Коммерсант, 2017

По данным Gartner, количество подключенных вещей в мире достигнет 8,4 млрд единиц, а к 2020 году – 20,4 млрд единиц, а объем расходов на закупку конечного оборудования и сервисов Интернета вещей превысит в 2017 году $2 трлн. На обеспечение безопасности в IoT в 2018 году будет направлено $547 млн.

Все большее значение кибербезопасность в IoT-среде будет приобретать по мере того, как администрации городов будут внедрять инфраструктуру умного города.

Чем опасен Интернет вещей

Для Интернета вещей вопросы обеспечения безопасности и приватности не закрыты.

В январе 2016 года Accenture опубликовала данные исследования, проведенного в 28 странах мира среди 28 тыс. человек. Так, 47% потребителей избегают покупку IoT-устройств, считая их недостаточно безопасными в плане сохранности персональной и конфиденциальной информации, 18% решили прекратить использование устройств и сопутствующих услуг до тех пор, пока они не получат гарантии безопасности, отметили аналитики. 24% решили отложить покупку устройства или подписку на услуги из-за опасений по поводу безопасности.

Обеспокоенность пользователей вызвана возможностями IoT для злоумышленников. Получив доступ к одному из устройств в умном доме, хакер может выяснить время возвращения владельца с работы (по настройкам кондиционера, подключенного к термостату), сколько автомобилей в семье (с помощью ворот в гараж, управляемых дистанционно), в какое время владельцы уезжают на работу и т.д. Злоумышленник даже сможет управлять различными датчиками и устройствами в доме, и, в итоге, вывести их из строя.

Наибольшую опасность представляют слабозащищенные IoT-устройства, используемые на производстве. Хакеры, в случае успешной атаки, смогут контролировать промышленное оборудование и, возможно, производственные процессы.

«Программы злоумышленников, загруженные в систему, приобретают идентичность ПО устройства и представляются легитимными. Это позволяет им участвовать в незаконных взаимодействиях с другими системами и/или облачными сервисами. Отслеживая сетевой трафик, «утекают» данные с устройства», - рассказал Олег Данилов, главный архитектор и основатель Atomiton.

Mirai, BrickerBot и Hajime – самые крупные thingsbots

Специалисты по безопасности отмечают, что многие IoT-устройства плохо защищены, поэтому создание ботнетов для злоумышленников становится простой задачей и значительной угрозой.

IoT-устройства – это потенциальные точки доступа к более обширным IoT-экосистемам. Устройства могут стать частью IoT-ботнета – thingsbots. Все девайсы внутри thingsbots взаимодействуют с помощью интернета, что увеличивает вектор атаки и не позволяет в кратчайшие сроки обнаружить причины отказа в обслуживании. Злоумышленник может получить доступ к более обширным сетям, базам данных и системам.

Наиболее известные сегодня thingsbots – Mirai, BrickerBot и Hajime.

Mirai

Mirai - зловредная программа, которая ищет IoT-устройства, подбирает пароли для доступа к ним и приобщает их к DDoS-ботнету. О Mirai стало известно в сентябре 2016 года. Тогда сайт журналиста Брайана Кребса, который специализируется на кибербезопасности, а именно – ботнетах, стал жертвой DDoS-атаки. Трафик на пике атаки составлял 665 Гб/сек. Выяснилось, что злоумышленники произвели атаку, используя зараженные умные видеокамеры. В октябре исходный код ПО Mirai попал в сеть. Эксперты опасаются, что сейчас даже неопытные хакеры могут попытаться организовать атаки.

Hajime

О Hajime (в переводе с японского Hajime означает «начало») стало известно в октябре 2016 года. Этот зловред использует разные техники, но, как и Mirai, чаще всего подбирает пару «логин – пароль» для проникновения на устройство. После успешного заражения зловред предпринимает меры для сокрытия своего присутствия. Паскаль Гриненс (Pascal Geenens), аналитик Radware, отметил, что порты, через которые атакует Mirai, Hajime закрывает для других зловредов, но оставляет их открытыми для себя. Чаще всего Hajime атакует видеозаписывающие устройства, веб-камеры и роутеры.

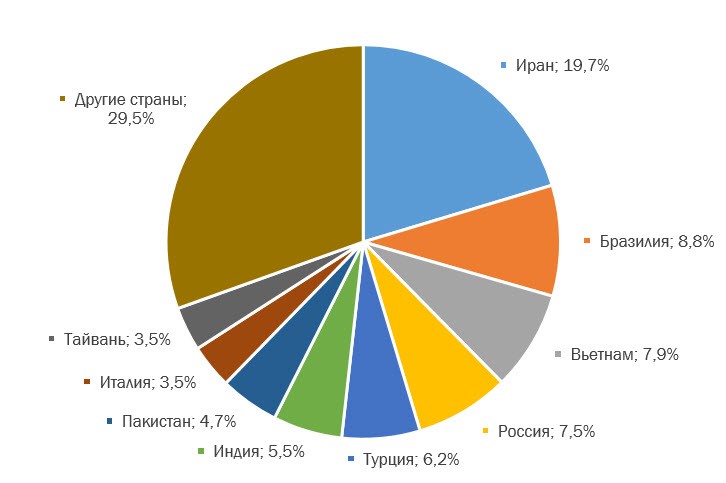

Деятельность ботнета оставалась долгое время незамеченным, так как внимание ИТ-экспертов было приковано к атакам Mirai. По данным «Лаборатории Касперского», сейчас под контролем Hajime находятся почти 300 тыс. гаджетов, владельцы порядка 7,5% (22,5 тыс.) устройств проживают в России.

«Самая большая интрига Hajime – это его цель. Ботнет быстро растет, а для чего до сих пор неизвестно. Мы не заметили присутствия Hajime в каких-либо атаках или другой вредоносной активности. Тем не менее не стоит недооценивать угрозу», – отметил Константин Зыков, старший аналитик «Лаборатории Касперского».

Главная опасность Hajime заключается в модульной структуре. В Hajime нет функций, позволяющих осуществлять атаки, однако автор ботнета может «на лету» такой добавить такие возможности.

Распределение зараженных Hajime устройств по странам

Источник: Лаборатория Касперского, 2017

Зловред избегает некоторых сетей, среди них, в частности, сети General Electric, Hewlett-Packard, почтовой службы США и Министерства обороны США.

Эксперты предполагают, что злоумышленники могут перехватить контроль над ботнетом у его нынешнего автора и приступить к атакам.

BrickerBot

В марте 2017 года эксперты по информационной безопасности обнаружили новый вид вредоносных программ – BrickerBot, который превращает IoT-устройства в «кирпичи». Для атаки зловред использует в основном подбор пары «логин – пароль», которые часто задаются производителями оборудования. Если владельцы при покупке устройства не поменяли заводские учетные данные на свои, то BrickerBot входит в систему и выполняет ряд команд Linux. Он перенастраивает их параметры так, чтобы те не смогли хранить информацию и включаться.

В адрес редакции одного из изданий поступило анонимное сообщение об авторе зловреда. Им оказался пользователь janit0r сайта Hack Forums. На форуме он оставил четыре сообщения. В январе, за два месяца до обнаружения BrickerBot janit0r написал, что с ноября 2016 года его вредонос вывел из строя свыше 200 тыс. устройств.

Журналисты издания Bleeping Computer смогли связаться с janit0r через Twitter. janit0r объяснил, что создал BrickerBot для привлечения внимания к безопасности IoT-устройств.

«Я был потрясен масштабами DDoS-атак IoT-ботнетов в 2016 году. Почему-то я подумал, что масштабные атаки приведут к консолидации отрасли, что производители девайсов начнут действовать сообща. Часто производители IoT-устройств не знакомы с азами кибербезопасности. Нередко заводским логином и паролем к устройству является связка admin/admin. BrickerBot изначально пробует помочь зараженному устройству. Если это не срабатывает, то запускается «план Б»: оборудование выводится из строя», - поведал janit0r.

Халатность производителей и пользователей – основные причины проблем

Эксперты Института технологий критической инфраструктуры (Institute for Critical Infrastructure Technology, ICIT) в своем отчете в декабре 2016 года назвали основной причиной успешности DDoS-атак Mirai халатность производителей оборудования.

По версии специалистов ICIT, еще на стадии разработки устройств производители не думают о кибербезопасности, а также используют в качестве заводских слабые связки «логин-пароль». У производителей нет стимулов для того, чтобы сделать IoT-устройства более безопасными. Расходы на обеспечение защиты приведут к росту стоимости устройств, и, возможно, к падению продаж.

Провалы с обеспечением безопасности на предприятиях эксперты называют недостаточно грамотное обслуживание ИТ-систем, а в домах – человеческий фактор.

Аналитики Gartner пришли к выводу, что производителей удобство, дружественность интерфейса и сроки выхода продукта имеют куда большее значение, чем обеспечение безопасности. По их мнению, пользователи, читавшие о Mirai, вряд ли в скором времени приобретут IoT-устройства. Производители, в свою очередь, попытаются ситуацию исправить, сделев безопасность областью маркетинга.

Госрегулирование и консолидация позволят решить многие проблемы с безопасностью

С одной стороны, только государственное регулирование заставит производителей позаботиться о защите, а с другой – регулирование создаст определенные барьеры для развития рынка IoT, добавляют эксперты ICIT.

Тем не менее, некоторые страны уже делают первые шаги для регулирования отрасли. Например, министерство юстиции США в сентябре 2016 года создало комиссию для анализа угроз в сфере Интернета вещей. Представители ведомства отметили, что национальная безопасность может быть подорвана, если не обеспечить надежную защиту в сфере IoT. «Действия хакеров могут привести к нестабильной политической и экономической ситуации в стране», - сообщалось в документах минюста.

«Отсутствие стимулов по надлежащему обеспечению продуктов системами безопасности объясняется колоссальными расходами, которые понесут разработчики. Реальность такова, что безопасность не идет в ногу с инновациями», - отмечали в докладе «Стратегические принципы безопасности Интернета вещей» представители департамента национальной безопасности США.

В России решением вопросов безопасности в IoT займутся эксперты SafeNet, «дорожной карты», реализуемой в рамках национальной технологической инициативы.

Выработать эффективные подходы для безопасности Интернета вещей для всех участников рынка планируют и крупные вендоры.

Cisco, T-Mobile, Google и другие крупные компании в ноябре 2016 года составили план по решению проблем с безопасностью Интернета вещей. В рекомендательном документе, выработанном ИТ-гигантами, отмечается, что IoT-устройства должны быть защищены по умолчанию, при заводской настройке сложными паролями. ПО оборудования не должно иметь критических уязвимостей. В устройствах должен быть заложен механизм автоматического и защищенного обновления ПО, а передача данных осуществляться с помощью передовых механизмов шифрования.

В феврале 2017 года AT&T, IBM, Nokia, IBM, Symantec, Palo Alto Networks и Trustonic учредили IoT Cybersecurity Alliance. Новая структура займется исследованиями и обучением специалистов в сфере безопасности и выработкой стандартов и правил безопасности.

Аналитики IDC рассчитывают, что к 2019 году, благодаря координации действий ИТ-сообщества и государства, свыше 75% производителей IoT-девайсов повысят уровень защищенности и обеспечат прайвеси (неприкосновенность частной жизни) своей продукции и тем самым доверительные отношения с покупателями.

Обсудить

Обсудить

Назад